个人知识库建立的一点思考之工具分享

个人知识库建立的一点思考之工具分享

比较琐碎,想到什么说什么,没有对内容做太多的构思。

花了一下午时间把github star的所有项目进行了标签分类,顺便在不安全上开了一个新的页面,就叫做工具分享

我更愿意把他当作一个自己的gist/snippet,用于记录比较有价值的项目,本来不安全首页中的文章在19年,20年之前基本全都是我阅读过觉得比较有价值的文章,然后才会进行的一个归档;

但是随着事情越来越多,每天不像以前有那么多时间都可以去学习新的东西;才引入了自动采集,这样在每天闲的时候可以看一下今天有没有什么有趣的东西,哪怕就算十天半个月不看也会有一个留档,事后也可以在翻出来看看。

后面也加入阅读量统计,然后自动生成今日热贴,本来是想推送到公众号的,但是实在是没有养成习惯,就放弃了,虽然现在每天22点就自动生成热贴并上传到公众号的后台,但是依然没能坚持下去。

已经积压了相当多一部分帖子了。

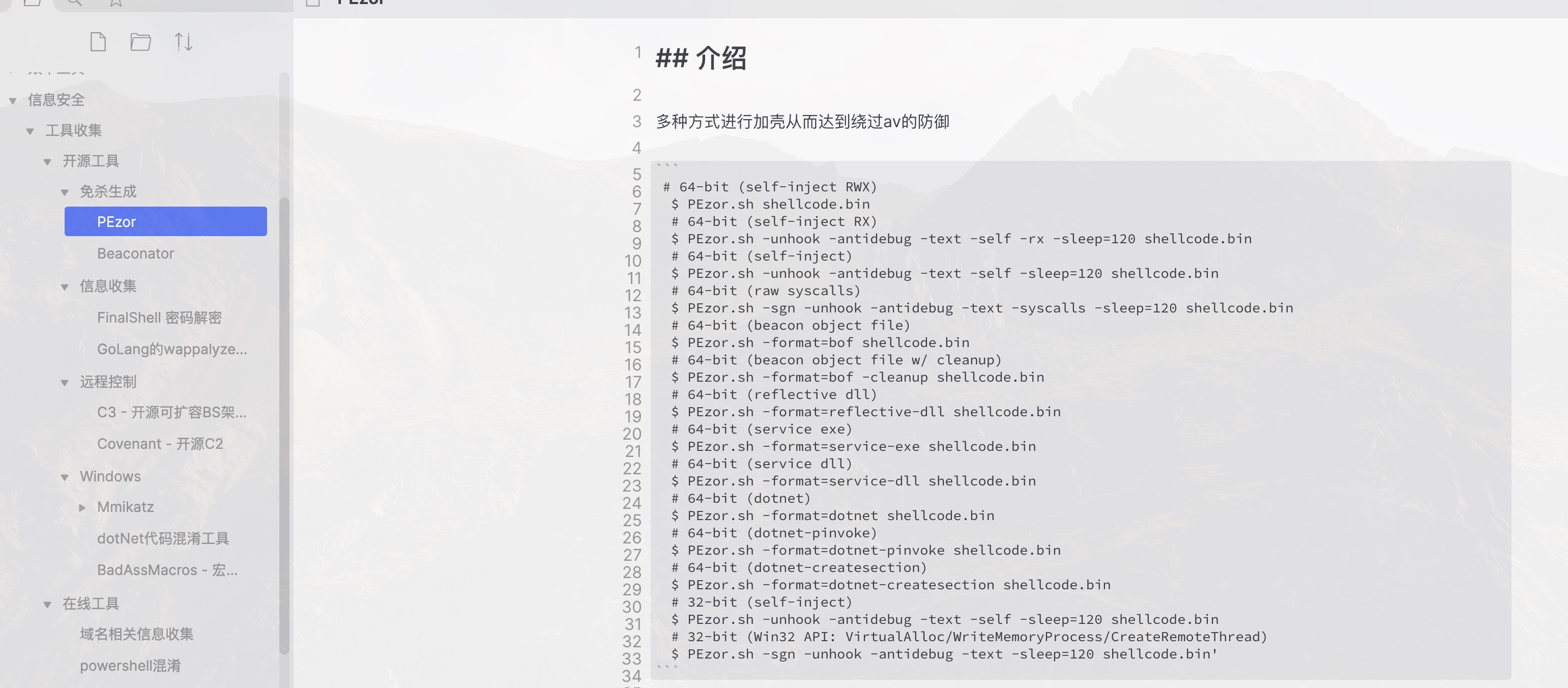

扯远了,说回不安全工具分享这个功能上,本来正在使用obsidian进行知识库的建立,成体系或可以成一定篇幅的文章、笔记到相对容易进行归类,唯独工具这块,经常会看到很多有价值的东西,但是有不可能每一个都去写一个新的帖子

虽然也做了一些尝试,但是实在是累,与其这样不如简单一点,就以weibo/twitter这种形式进行一个笔记,在通过tag进行分类,最后花了10分钟在不安全上加了一个新的页面;但是光整理我star过的工具就花了整整一个下午。。