从群体电脑蓝屏到反黑幕后黑手

从群体电脑蓝屏到反黑幕后黑手

事情发生在2016年底,过去时间比较久,翻电脑的时候翻出这份邮件,本身只是在公司内部通报,想了想还是发了出来,大概内容是因为运营商的流量劫持导致windows上一个dll溢出导致蓝屏。

1.起因

12月22号下午,得知客服那边有50多台电脑一访问去哪儿网站就发生蓝屏,然后就过去看下了下,发现使用chrome浏览器一访问去哪儿网站就会跳转到

bsp.xxxx.com.cn/hO,然后这个页面再跳转到ssp.xxx.com.cn/hO

2.反击

2.1 跳转平台

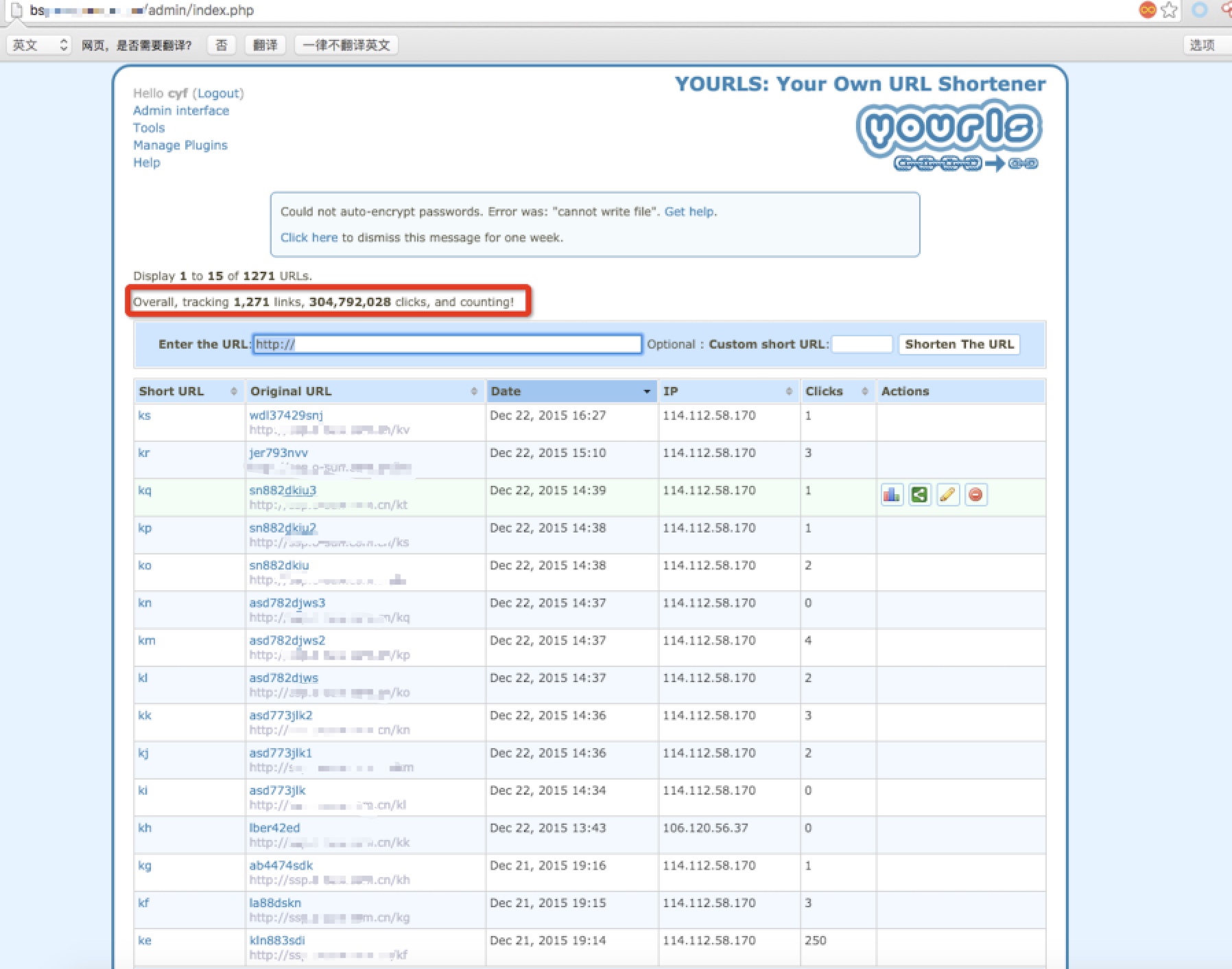

对其用来进行url跳转的网站进行渗透,成功进入其后台:

2.2 报表分析

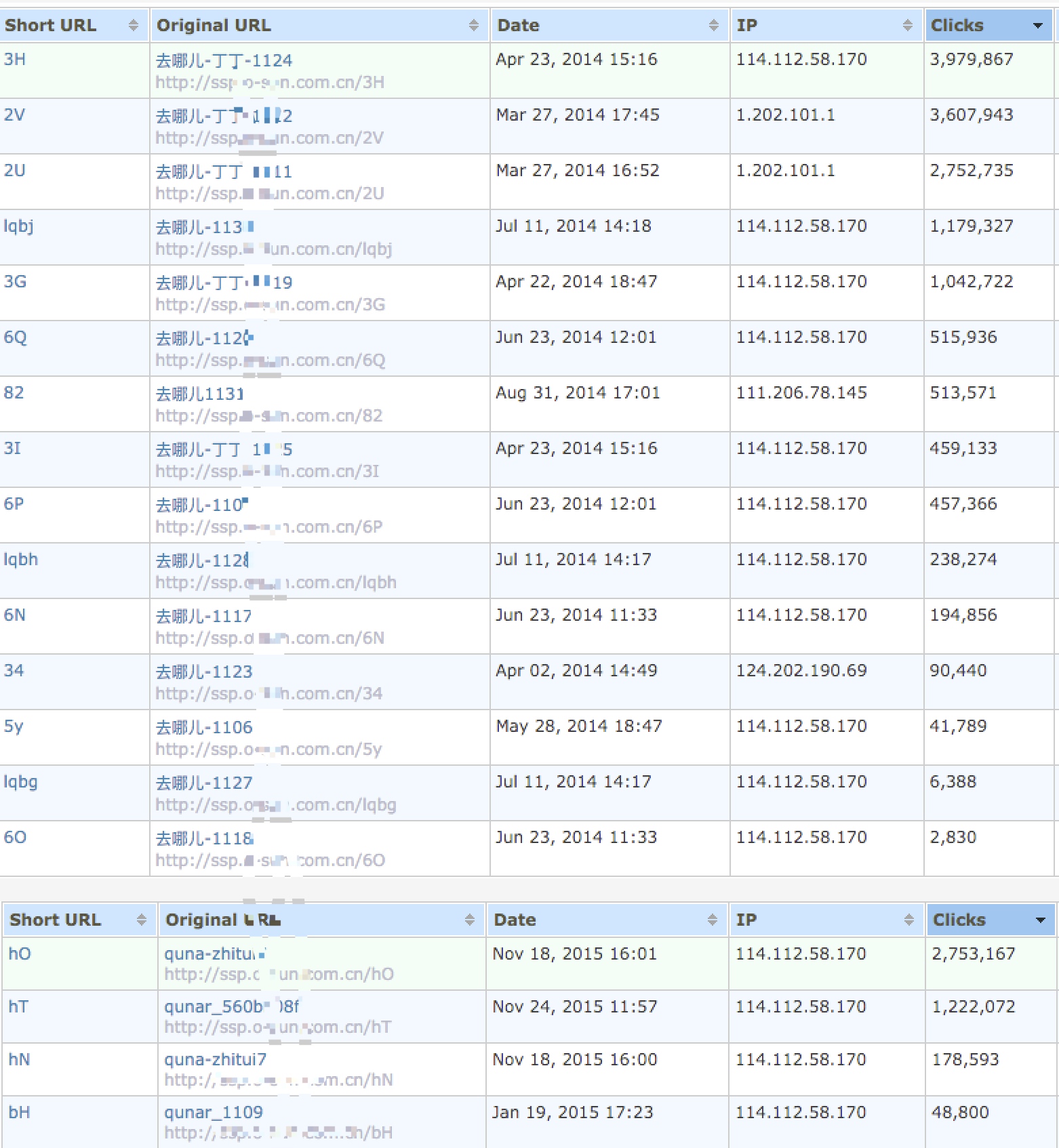

发现他一共劫持了30479w次点击,其中占比最多的分别是:

http://www.yhd.com/?tracker_u=107264787&website_id=9027nka 24,945,847

http://click.union.vip.com/redirect.php?url=eyJzY2hlbWVjb2RlIjoiN... 15,322,259

对去哪儿关键词进行搜索发现:

总和大约1800w次点击,

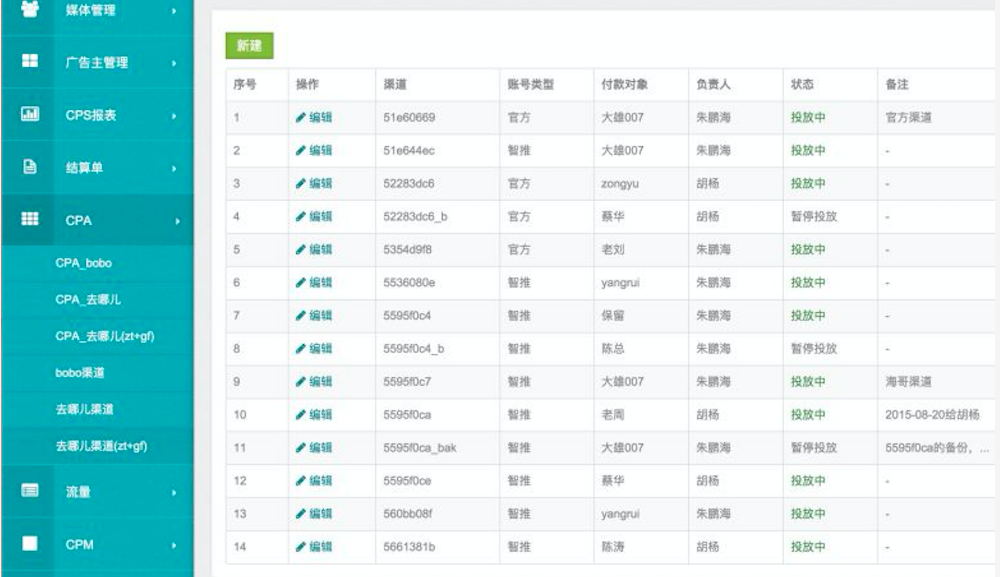

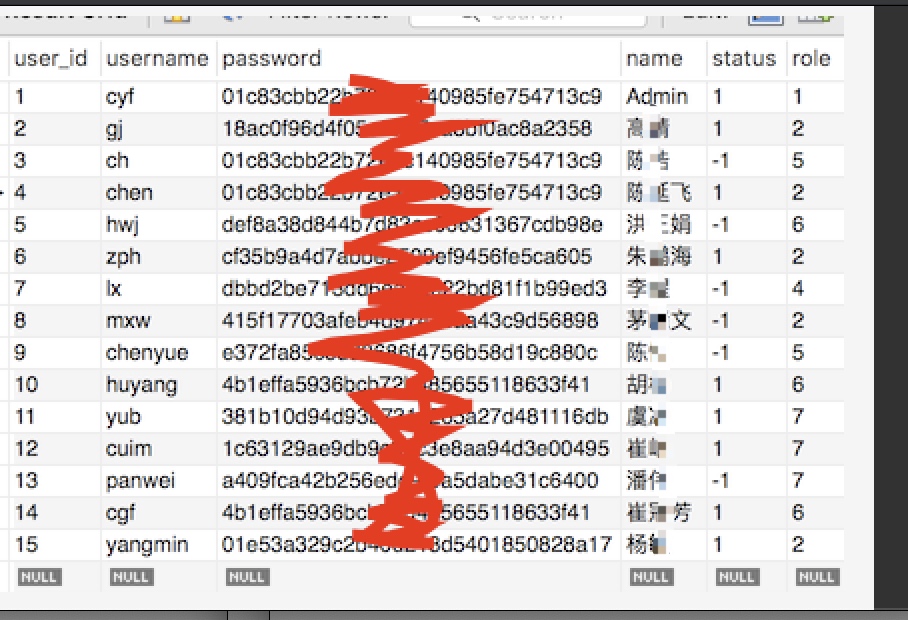

然后发现了其后台的地址,并且成功入侵,对其财务报表进行查看:

发现他们每个月的佣金都上百万,对其推广的目标带去的交易额都是上千万,上亿的,

并且发现他们和去哪儿似乎有直接的合作:

其合作对象有(部分):

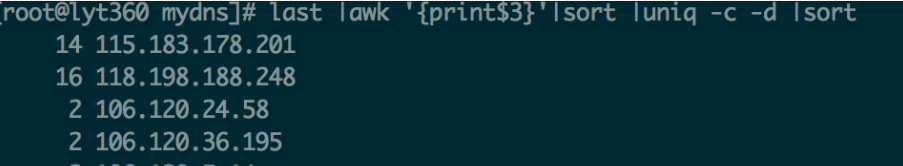

对这个服务器的登录ip进行查看发现,登录ip都是北京地区。

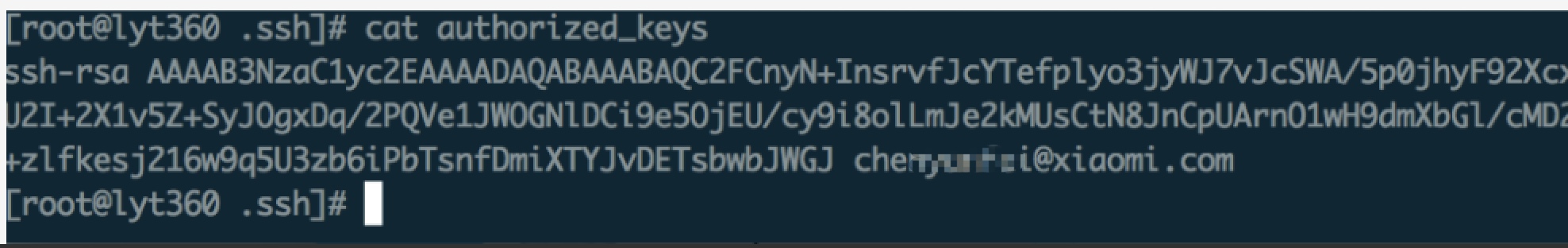

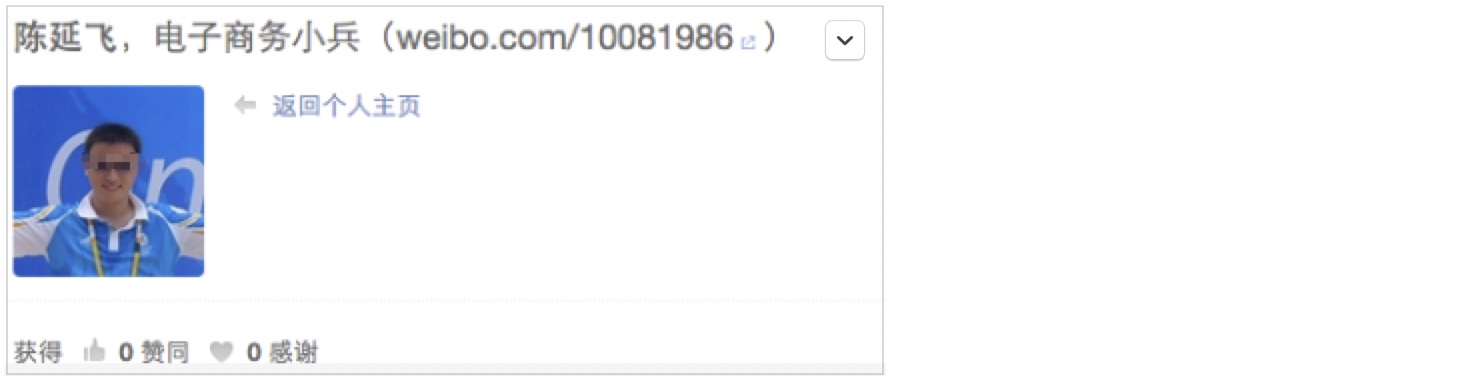

并且发现这个开发者似乎还是(前)小米员工

2.3 组织架构

在对这帮黑产人员进行一定的社工发现,其成员大约有:

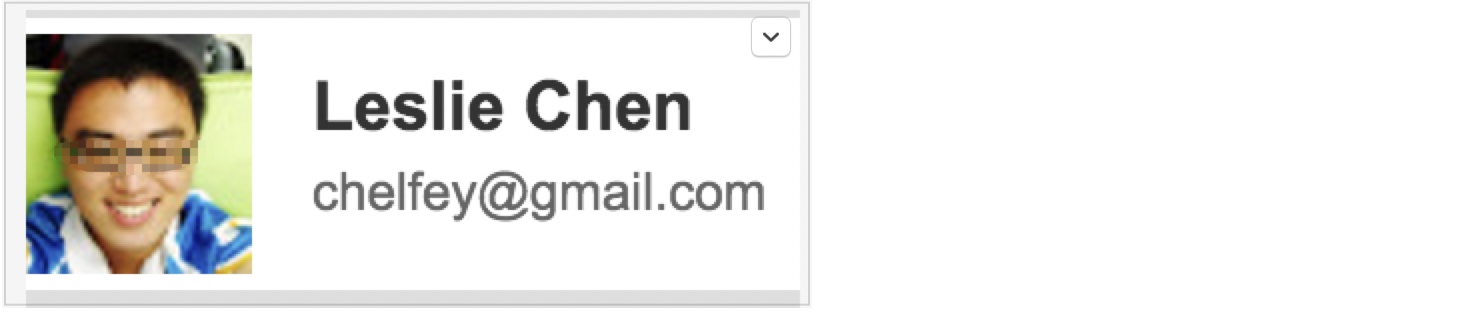

然后发现了这套程序开发者的个人信息,如下:

基本信息 陈XX

性别 男

生日 1987 年 11 月 28 日

家乡 河北邯郸市

学校 中国传媒大学2015届

这个开发之前的是:

做了2年开发之后:

做了五年开发之后:

做了7年开发后:

2.4 数据梳理

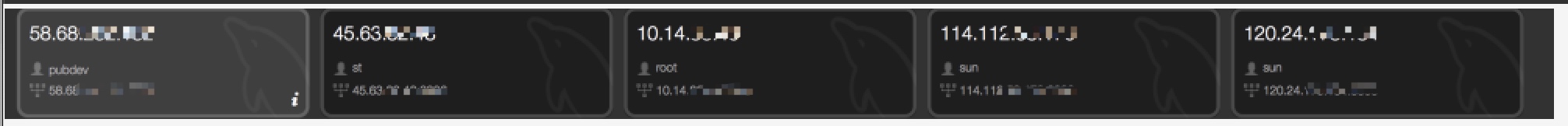

其一共用到了

4台mysql数据库

涉及域名:(其中涉及隐私信息已做了打马赛克处理)

http://bsp.xx.com.cn/ (跳转)

http://ssp.xxx.com.cn/(跳转)

http://www.xxx360.com/ (后台)

http://www.xxx0101.com/ (后台)

http://xxx.info/ (开发者博客)

http://git.oschina.net/xxx/ (开发者git)

管理员最近登录ip(北京)

yf pts/0 106.120.56.xx Tue Dec 22 14:20 - 17:53 (03:32)

yf pts/0 106.120.56.xx Tue Dec 22 11:26 - 13:14 (01:47)

yf pts/0 106.120.56.xx Fri Dec 18 19:27 - 19:54 (00:27)

yf pts/0 106.120.56.xx Fri Dec 18 13:17 - 19:27 (06:09)

其通过网站服务器登录过的服务器ip:

111.206.78.xxx

210.14.150.xxx

124.202.141.xxx

211.155.89.xxx

124.202.141.xx

218.60.112.xxx

124.202.141.xx

218.60.114.xx

180.97.163.xx

101.201.240.xxx

101.201.240.xxx

3.总结

1.攻击手法

1.1 流量劫持

应该是电信内部有工作人员进行合作,帮助其进行流量的导向和劫持。

1.2 本地插件劫持

公司的劫持是因为有一个kxurlredictr.dll的本地插件劫持了网络请求,蓝屏的原因是因为补丁的修补不是很及时所以导致了蓝屏

2.盈利模式

通过圈内朋友的了解,其体积在流量劫持圈内算是很小得了,可见一斑。

2.1 直接与商户合作获取返利

根据其财物统计和一些跳转的url,发现其很大一部分都是直接和yhd,vip,qunaer的官方推广平台进行合作,获取订单的返利。

2.2 与广告联盟合作进行合作

还有一部分就是跳转到其他广告联盟的链接,应该是广告联盟获利之后在给他进行返现。

2.3 直接替换其他人的推广链接获得返利

在对他开发的脚本进行查看的时候,发现其还替换其他网站的百度关键,谷歌广告的广告id

3.导致原因

3.1 挂马

对本次的俩台样本电脑进行查看,发现其一个月内并没有安装任何软件,所以挂马的可能性是最高的,可能是前段时间的flash的漏洞导致的,

也是因为我们补丁修复的不及时,所以导致了本次事件。

3.2 第三方软件

也有可能是因为安装了第三发软件,并且软件被嵌入了恶意软件,导致了网络的劫持。

4.预防方法

4.1 及时补丁

4.2 强壮的杀毒软件

4.3 建议it一线同事,来安全组讨论解决方案和预防方案。

4.事后反思

起因是因为员工和电脑的安全防范力度的不够,导致了本次事件的发生,

目前影响到正常工作并且在it报修的有26名员工,爆发时间未知,感染总体数量未知。造成影响重大,部分员工工作受到部分影响,本次感染的首次时间是xx,到了12月22日才受到重视,还好只是一个流量劫持的程序,而不是一个恶意商业木马,不然影响就十分恶劣了,严重建议对员工进行个人安全意识的培训,加强终端安全的防护措施。